今天下午差不多三点的样子,看到一个工单。竟然是12:50提交的,我当时有点懵逼,卧槽。为毛系统没有给我发邮件,

我心里默默的暗骂了一波垃圾邮件系统垃圾邮件系统,垃圾QQ转发垃圾QQ转发。

点开工单之后,mmp又是挂马。当时我就无语了。昨天一台挖矿,今天又一台被挂马了。我当时就无奈了。那么直接上去看看呗。

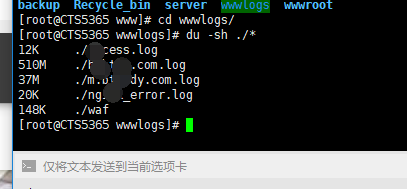

那么 , 就轻车熟路连上宝塔。没有CPU 内存 负载没有发现任何情况,我当时思路就是这个样子的。既然被挂马了。那就找日志文件呗

你妹啊,这么大,让我怎么找么,既然这条路行不通。那么我就转换一下思维。既然被挂马了。那么一定会有登陆记录吧,就顺手查看一下用户呗

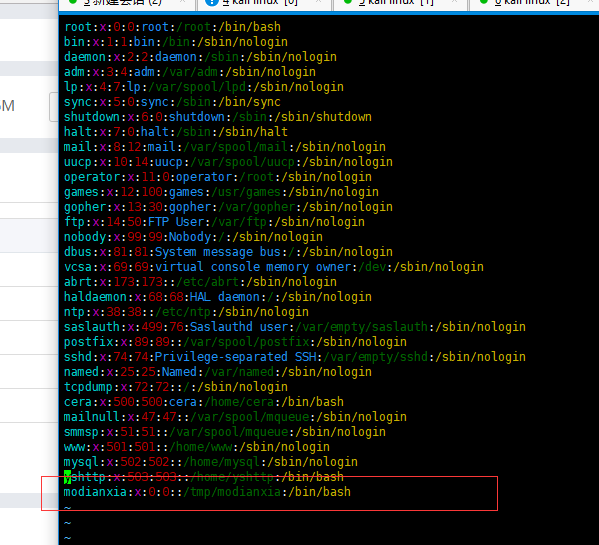

吓死人了。一个uid0 gid0 的用户,这是超级管理员啊。龌蹉,龌蹉。只有这两个字能说明的惊讶之心。

既然看到用户了。那么就删除呗

我记得我上次好像用过一个exp 直接把/etc/passwd 替换的。我想想那个exp的使用方法。先在可以执行的文件夹建立一个passwd文件

我猜这个应该和这个没有任何差别

看来我猜想的没有错。那么就查这个用户的登陆地址呗

last 命令

找到一个IP 香港的,我知道这个绝对不是对方黑客的IP 所以我想怎么去防止这个事情。

那么先把这个用户清理吧

首先把那两个用户删除吧。

后面删除/tmp 下面的用户家目录

后面加固一波

转回网站。

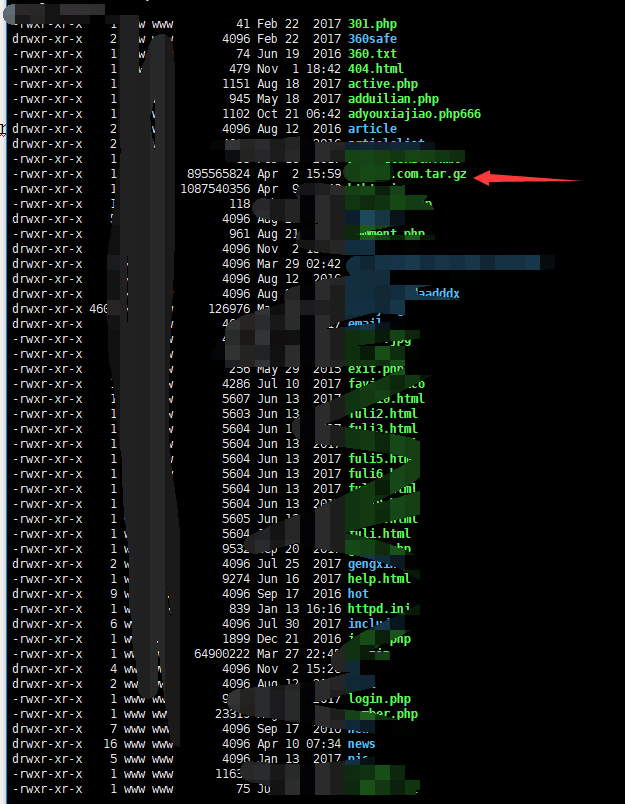

查看一下网站。不查不知道,一查吓一跳 妈的这管理员,也是亮瞎了我的十八K的钛合金的眼睛

压缩包你们都不知道删除的啊,网站代码被别人下载了。就等着被日吧。

我就帮忙删除了一波。

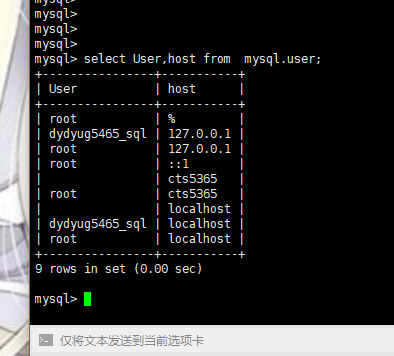

#############查看一下数据库吧

数据库root权限已经被拿下。 。。。。。。。。。。。 这个。。。。删除呗,禁止3306访问呗,我也是很无奈

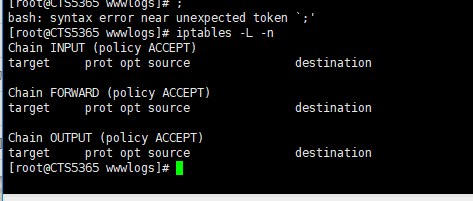

看看宝塔面板里面有没有开放端口

进入服务器查看 还是被清理的一干二净

tmd 好恶心啊。这帮人 ,全部禁止端口。只允许ssh http 端口访问

那么下一步就是网站的防御了。了解到是一个海洋的cms 还是一个 6.45的版本,那么去tools论坛搜索一波。发现还真有一个这个帖子按照那个帖子我发现还真是一个漏洞。grep 一波 @eval $_POST 这样的组合

发现一个异常php打开一下。还真的是木马文件,那么删除吧。

讲到了这里我们应该加固了。 首先最简单的加固方法 开启waf 防火墙 禁止函数

禁用php危险函数呗

disable_functions = passthru,exec,system,chroot,chgrp,chown,shell_exec,proc_open,proc_get_status,popen,ini_alter,ini_restore,dl,openlog,syslog,readlink,symlink,popepassthru,eval,phpinfo

实在我就恶心一把把phpinfo禁止掉。

###############

完

提醒大家如果是开源的cms 建议多升级............. 还有一个没有说的,那个管理员就是用的root用户作为网站连接用户。这样做就是做死

Copyright © 2013-2023 . All Rights Reserved. 宵云 版权所有 南通宵云网络科技有限公司

工信部备案:苏ICP备18049042号-2

工信部备案:苏ICP备18049042号-2

公安部备案:苏公网安备 32060102320703号

公安部备案:苏公网安备 32060102320703号

《中华人民共和国增值电信业务经营许可证》经营性ICP/ISP/IDC三证:苏B1.B2-20210805